現在、国内外合わせて約8,000人(連結)にのぼる社員を抱える同グループのセキュリティは、どのような体制で維持されているのでしょうか。日揮ホールディングスの理事であり、デジタル戦略ユニットの部長を務める井上 胤康氏に、これまでのセキュリティ体制の変遷や、海外拠点のセキュリティ管理における考え方、セキュリティ人材に求めるスキルなどを聞きました。

- エネルギー業界へのサイバー攻撃増加により、セキュリティ組織を再編。2019年のホールディングス化に伴う組織改編を契機としてテクニカルなセキュリティ対応に取り組み、2021年からはガバナンスを強化するための体制整備にも注力

- 海外拠点のセキュリティ管理においては、技術的な対策を行うのはもちろん、人的要因から生じるリスクを捉えるために、現場の人とのつながりを作ることでセキュリティの穴を洗い出すことを重視している

- メンバーに求めるスキルとしては、セキュリティに特化した能力に加え、チームとして動けるコミュニケーション力や、「日揮グループなら、こういう対策をすべき」という日揮グループならではのバランス感覚を重視

井上 胤康(たねやす)氏(部長)

グループのIT運用・セキュリティ対策をホールディングスで統括

教訓をもとに立ち上げた「グループ情報セキュリティ委員会」

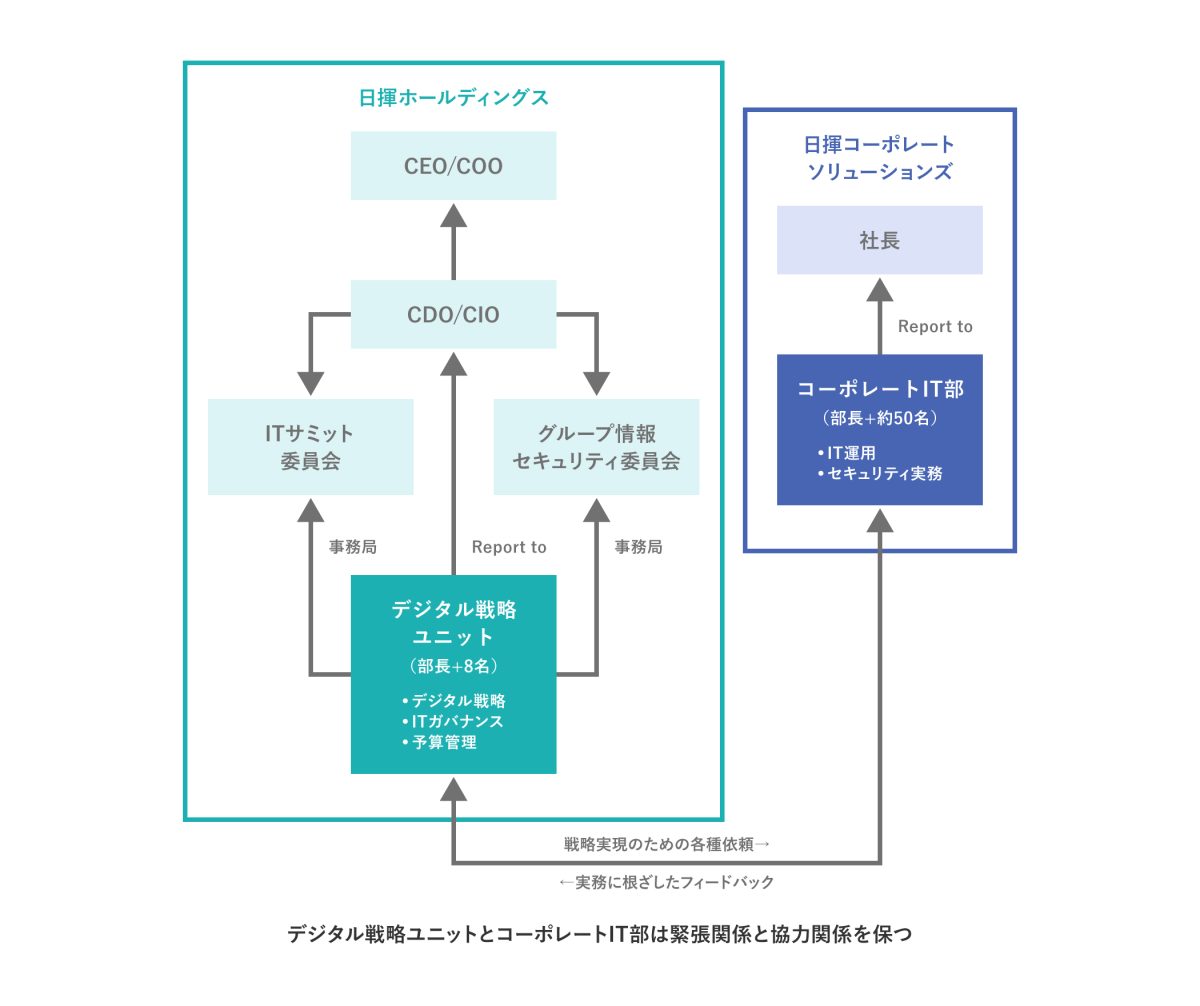

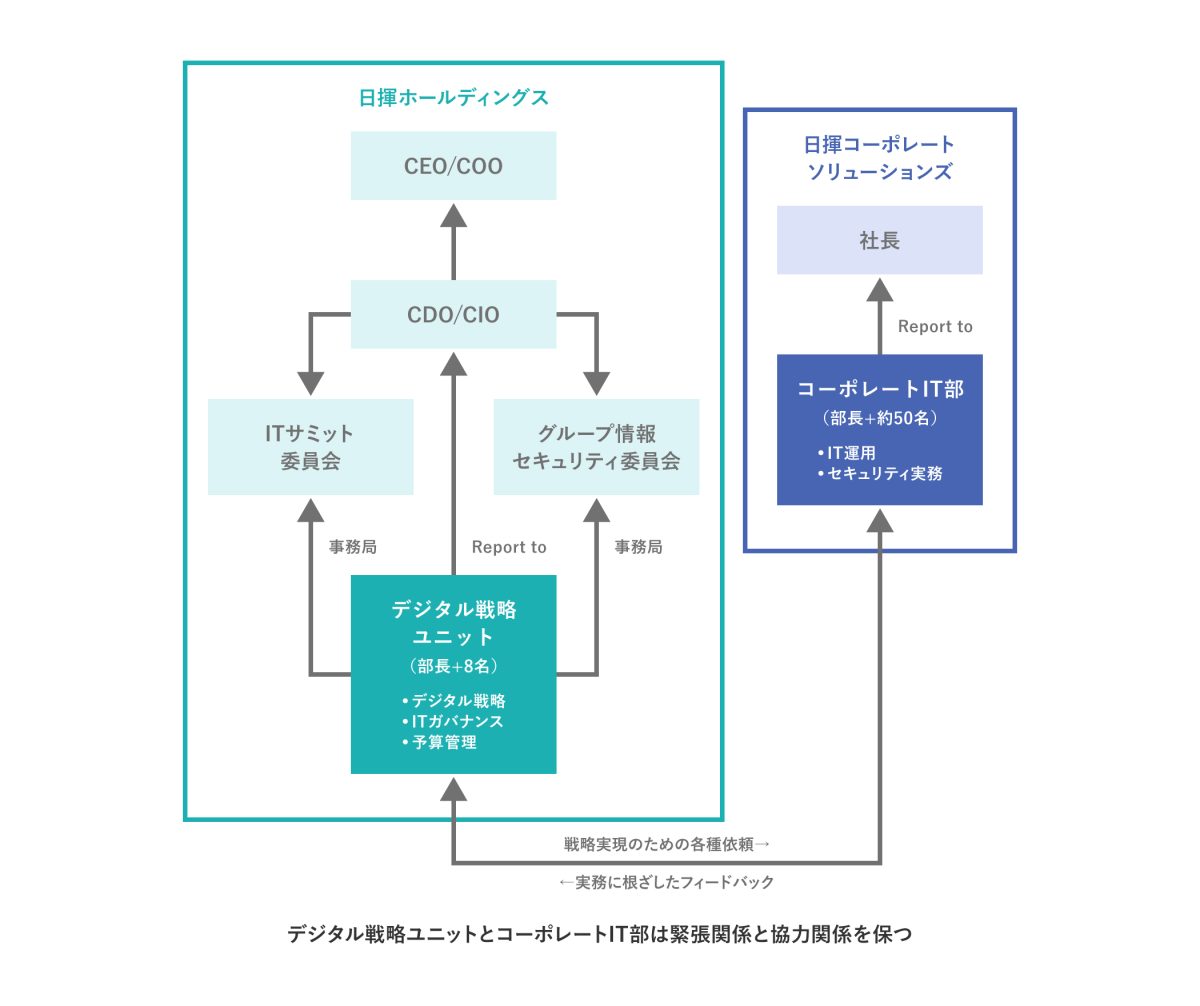

これではいけないと、2022年末から2023年初頭にかけ、事業会社のマネジメント層が集まる会議をはじめとして、ことあるごとに私が出向いて「当グループのセキュリティにはこんな課題がある」という話をし、危機意識を煽ったんです。「トラブルやインシデントが発生したらそれを共有するだけでなく、上層部から対策の徹底を指揮しないと、当事者に口頭注意するだけで終わってしまい、インシデントの減少につなげられない」などと主張を続けていったところ、それが認められ、最終的には「グループ情報セキュリティ委員会」を立ち上げることができました。HDのCOO(Chief Operating Officer)を委員長、CIOを副委員長に据え、ハイレベルなメンバーで構成した組織です。

また、2023年4月には、グループ基盤DX部をデジタル戦略ユニット(HD内)とコーポレートIT部(日揮コーポレートソリューションズ内)に分けました。デジタル戦略ユニットがデジタル戦略、ITガバナンス、予算管理を担当し、コーポレートIT部では、通常のIT運用やSOC、戦略実現のための実務などを担当するという役割分担となっています。

海外拠点のセキュリティは「技術」と「人」の両面から

その理想を実現させるために、現在も日々、グループ情報セキュリティ委員会の効力を高め、グループ内の状況を100%把握できるようにすることを目指しています。ビジネス戦略であれば事業部の動きさえ把握できていればいいわけですが、セキュリティ対策においては、同じグループ内とはいえ関わりがないようなチームや、そこで働く人たちの状況までキャッチしておく必要があります。

仮に、海外のグループ会社が新たに受注したプロジェクトのために、建設現場の事務所に独自のサーバーを立てて、グループのネットワークに接続する、といった状況になってしまうと、そこにセキュリティリスクが発生します。建設にしても営業にしても、スタッフを現地採用することが多く、本社のことをよく知らない人もいます。そういう人たちがグループのネットワークに入って仕事をするわけですから、しっかりと人員を把握し、教育を施すことが重要です。

技術的な対策としては、SIEM 1 の導入のほか、ISMS 2 の取得、ペネトレーションテスト 3 の実施、現場独自で導入したアプリの安全性確認などを行っていますが、本質的な穴、つまり人的要因から生じるリスクはそれらでは捉えきれません。だからこそ、人と人のつながりを作って、その中で自分たちの弱点となり得るセキュリティの穴を洗い出していくことが重要だと考えています。技術を起点に安全を考えるより、現場やそこで働く人の状況からリスクを見つけていきたいと考えています。